Azure Active Directory B2C è una soluzione di gestione degli accessi offerta da Microsoft, progettata per aiutare le aziende a gestire le identità dei propri clienti. Questa piattaforma consente alle organizzazioni di offrire esperienze di accesso personalizzate e sicure attraverso una serie di strumenti e funzionalità che facilitano la registrazione, l'accesso e la gestione degli utenti, il tutto con una configurazione flessibile che si adatta alle esigenze specifiche di ogni realtà. In questo articolo vedremo meglio che cos’è B2C, come funziona e quali fattori influenzano i costi del servizio.

La gestione dell'identità e degli accessi (IAM) è un aspetto fondamentale delle moderne imprese. Garantisce che solo gli utenti autorizzati abbiano accesso alle informazioni e alle risorse sensibili, assicurandosi al contempo che gli utenti possano accedere facilmente alle risorse di cui hanno bisogno per svolgere il loro lavoro.

Un Identity Access Management efficace aiuta le imprese a ridurre i rischi di sicurezza, migliorare la conformità e aumentare la produttività. È essenziale per proteggere i dati e le applicazioni sensibili, specialmente nell'era del lavoro remoto e del cloud computing.

Azure B2C è una soluzione CIAM che consente a imprese, governi e altre organizzazioni di offrire ai propri clienti e partner l'accesso alle loro applicazioni web e mobili. Gli utenti possono utilizzare la loro identità social preferita, l'identità aziendale o account locali per l'accesso con single sign-on (SSO) a una vasta gamma di applicazioni e API.

È fondamentale che gli utenti sappiano di interagire con il proprio servizio e non di essere indirizzati a inserire le loro informazioni personali su una piattaforma di terze parti. Con Azure B2C, l'intera esperienza può essere personalizzata per soddisfare le esigenze aziendali, l'immagine del marchio e i messaggi. La forza di Azure B2C risiede nel Microsoft Identity Experience Framework (IEF), un potente strumento che orchestra quasi ogni servizio di autenticazione, registrazione utenti, modifica del profilo o recupero dell'account.

Prima di continuare a parlare di Azure B2C, è importante comprendere il concetto principale su cui si basa: il CIAM, che sta per Customer Identity and Access Management.

Si tratta molto semplicemente di una soluzione utilizzata da aziende e organizzazioni per gestire e proteggere in maniera efficace le informazioni personali dei propri clienti.

Pensate a tutti i servizi online che utilizzate, come i social media, lo shopping online o le piattaforme di gioco. Quando create un account, solitamente fornite dettagli personali come il vostro nome, l'email e possibilmente la data di nascita o il numero di telefono. Queste informazioni permettono ai servizi di riconoscervi e offrirvi esperienze personalizzate.

Il CIAM impiega vari metodi per proteggere le vostre informazioni personali. Vi consente di creare una combinazione sicura di nome utente e password e può anche incorporare misure di sicurezza aggiuntive come l'autenticazione a due fattori, dove è necessario fornire un'informazione extra, come un codice inviato al vostro telefono per poter accedere.

Abbiamo creato il team Infra&Security, verticale sul cloud Azure, per rispondere alle esigenze dei clienti che ci coinvolgono nelle decisioni tecniche e strategiche. Oltre a configurare e gestire il loro tenant, ci occupiamo di:

Con Dev4Side, hai un partner affidabile in grado di supportarti sull'intero ecosistema applicativo di Microsoft.

Azure AD B2C è una soluzione CIAM in grado di supportare milioni di utenti e miliardi di autenticazioni al giorno. Gestisce la scalabilità e la sicurezza della piattaforma di autenticazione, monitorando e affrontando automaticamente minacce come attacchi denial-of-service, password spray o brute force. In poche parole, è un servizio che gestisce le identità e le autorizzazioni degli utenti identificati per consentire loro di accedere ai servizi offerti dal proprio prodotto.

B2C è separato da Azure Active Directory (Azure AD) e, pur essendo basato sulla stessa tecnologia di Azure AD, ha degli obbiettivi diversi, essendo infatti nato per gestire la base utenti di una o più applicazioni, identificarli utilizzando un insieme di provider di identità approvati e generare token di accesso sicuri che possono essere utilizzati per autorizzare le azioni degli utenti all'interno della propria applicazione o servizio.

Il servizio implementa i protocolli OAuth 2, SAML 2.0 (protocollo di autenticazione utilizzato per scenari di federazione aziendale) e OpenID Connect per fornire metodi di autenticazione e autorizzazione basati su standard aperti.

Le caratteristiche di Azure Active Directory B2C includono:

Azure Active Directory B2C viene spesso descritto come una soluzione multi-tenant.

Ma che cos’è un tenant, esattamente?

Un tenant non è altro che un'istanza dedicata di Azure Active Directory (AD) creata specificamente per gestire l'autenticazione e l'autorizzazione degli utenti, un'area privata e separata che gestisce tutte le informazioni e le risorse per un'organizzazione specifica.

Ogni tenant in Azure AD è completamente separato dagli altri, il che significa che i dati e le risorse di un tenant non sono accessibili ad altri tenant. In altre parole, è come avere uno spazio esclusivo e sicuro per la propria organizzazione nel vasto mondo del cloud.

Un tenant B2C nello specifico permette a un'organizzazione di gestire l'accesso ai propri servizi e applicazioni da parte di clienti esterni, piuttosto che dipendenti interni (come avviene nei tenant Entra ID). Una directory completamente separata che non può condividere risorse, utenti o permesse con l’Active Directory dell’organizzazione ad eccezione di modificarla con configurazione specifiche.

I tenant B2C sono entità separate dalle sottoscrizioni Azure. Si possono associare tenant B2C a sottoscrizioni per la fatturazione e ogni tenant B2C rappresenta una directory separata e autonoma con il proprio dominio ".onmicrosoft.com".

L'autenticazione è un meccanismo di sicurezza fondamentale utilizzato per proteggere informazioni sensibili e prevenire l'accesso non autorizzato a sistemi e dati. Essa previene perdite finanziarie, violazioni dei dati e mantiene intatta la reputazione della tua azienda. Il processo si concentra sulla verifica dell'identità di un utente, sistema o dispositivo, che generalmente implica la presentazione di alcune credenziali, come una password o un'impronta digitale.

Oltre al metodo classico tramite nome utente e password, Azure B2C offre vari metodi di autenticazione, ognuno dei quali può essere usato singolarmente o in combinazione con altri metodi per ottimizzare la sicurezza e l'esperienza dell'utente mentre utilizza le nostre applicazioni.

Vediamoli nell’elenco qui sotto:

Azure B2C mette a disposizione anche una serie di user flow per semplificare l’implementazione di misure di sicurezza. Uno user flow non è che un processo predefinito che guida gli utenti attraverso una serie di passaggi durante l'interazione con il proprio sistema di autenticazione e registrazione e definisce come gli utenti interagiscono con le pagine di accesso, registrazione, recupero della password e altre operazioni legate all'identità.

Il servizio fornisce vari user flow predefiniti per attività comuni come la registrazione, il login, il recupero della password e la modifica delle informazioni dell'utente e ogni user flow guida l'utente attraverso un set specifico di passaggi, riducendo la difficoltà e limitando l’eventualità di possibili errori umani.

Gli user flow sono configurabili tramite il portale di Azure, definendo vari parametri come i campi da raccogliere (es. nome, indirizzo email), i criteri di autenticazione (es. password o autenticazione multifattore) e le azioni da intraprendere dopo il completamento del flusso e si possono personalizzare l'aspetto e il comportamento degli user flow tramite modelli di pagina e l'integrazione con i propri contenuti, come le pagine di login e di registrazione, permettendo di mantenere un'esperienza utente coerente con il proprio brand.

Nel caso ci trovassimo invece in scenari più complessi, che richiedono maggiore personalizzazione o l’implementazione di feature più avanzate di quelle configurabili con i normali user flow, B2C mette a disposizione anche la possibilità di utilizzare delle custom policies configurabili tramite file XML.

Come accennato sopra, il Single Sign-On (SSO) è una funzionalità di Azure B2C che consente agli utenti di accedere a più applicazioni utilizzando un unico set di credenziali. Invece di ricordare diversi nomi utente e password per ogni sistema, gli utenti possono effettuare il login una sola volta con le loro credenziali preferite e accedere a tutte le applicazioni collegate senza dover effettuare nuovamente il login. Questo migliora l'esperienza dell'utente riducendo il freno e facilitando l'accesso alla piattaforma necessaria.

Il SSO aiuta anche a migliorare la sicurezza riducendo il numero di password che devono essere ricordate e riducendo il rischio di violazioni della sicurezza legate alle password. Inoltre, il SSO aiuta le organizzazioni a far rispettare le politiche delle password e a garantire che le password utilizzate siano forti e sicure.

Tuttavia, se viene smarrito questo unico set di credenziali, si perderà l'accesso a tutto.

Occorre tenerlo a mente.

Quando ci si avvicina a Azure è estremamente comune rimanere confuso dall’enorme mole di servizi apparentemente molto simili e a volte identificati tramite nomi virtualmente identici che possono mandare in confusione chi non ha familiarità con gli ambienti cloud di Microsoft.

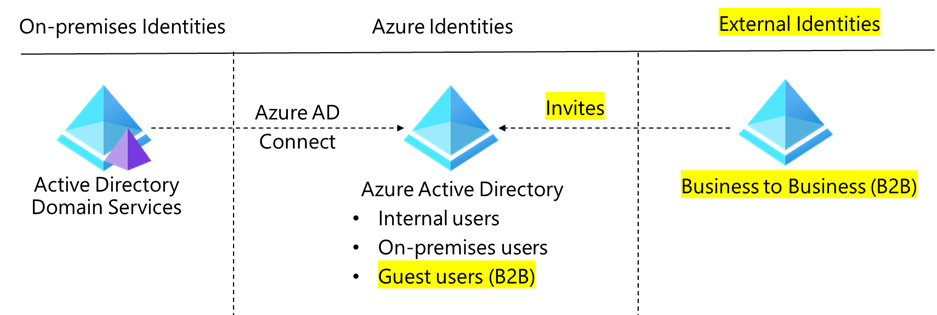

Anche nel caso di Azure B2C non c’è differenza, quindi prendiamoci un attimo per chiarirci le idee e distinguere il servizio da una delle funzionalità più apprezzate di Active Directory: B2B.

B2B è una funzionalità di Azure Active Directory che supporta in ultima analisi dipendenti, partner e qualsiasi utente interno. L'obiettivo del B2B è fornire un sistema che consenta l'accesso condiviso alle applicazioni aziendali.

Questa funzionalità è molto popolare proprio per il suo elemento collaborativo. Con un accesso semplice sia per i conti di lavoro dei dipendenti che per quelli dei partner, indipendentemente dal loro indirizzo email. Il tema dell’accesso facilitato continua attraverso B2B con gli ID dei dipendenti e dei partner gestiti attraverso la stessa directory. Questo significa che tutti nella directory possono essere aggiunti agli stessi gruppi e applicazioni.

Per alcuni lettori, la sicurezza delle applicazioni condivise potrebbe essere una preoccupazione, quindi approfondiamo un po' di più l'aspetto della sicurezza. In breve, i cicli di vita sono gestiti dall'organizzazione ospitante o invitante, altrimenti nota come ‘collaborazione Azure AD B2B’. Questo affronta il problema della condivisione delle proprie applicazioni con utenti esterni.

Azure B2C è invece orientato principalmente al supporto delle transazioni dei clienti su applicazioni personalizzate. Una differenza fondamentale con B2B è che non è una funzionalità di Azure AD, ma piuttosto un servizio autonomo, sebbene basato sulla tecnologia di Azure AD.

E qui abbiamo la prima differenza chiave: Azure AD B2C è un servizio separato da Azure AD.

Sì, è costruito sulla stessa tecnologia, ma rimane comunque distinto; invece, Azure AD B2B è effettivamente una funzionalità di Azure AD. In B2B, gli utenti esterni mantengono la loro identità di origine, ma viene creato un oggetto di riferimento nel tenant Azure AD (ora Microsoft Entra ID) dell'organizzazione ospitante. In B2C, l'utente cliente sarà gestito in un AD B2C separato.

In B2C è possibile federare utenti da altri provider di identità (incluso Entra ID), quindi non tutti gli utenti sono necessariamente "gestiti" direttamente nel tenant B2C e alcuni potrebbero essere solo referenziati mentre la loro identità principale rimane nel sistema di origine.

B2C è anch’esso una soluzione di autenticazione, ma non è orientato alla condivisione dell'accesso come B2B, bensì è destinato agli utenti finali. Azure AD B2C porta il processo di autenticazione a un livello superiore, migliorando la sicurezza attraverso politiche personalizzate che consentono di controllare come i clienti si registrano e accedono alle applicazioni.

E qui abbiamo la seconda differenza fondamentale: il fattore di gestione degli utenti è completamente diverso. Con Azure AD B2B, l'ospitante ha il totale controllo del sistema, mentre con Azure AD B2C, i clienti hanno la possibilità di gestire i propri profili entro i limiti definiti dall'organizzazione.

L'ultima differenza chiave riguarda le forme di identità supportate e dove vengono gestite. Con Azure AD B2B, il sistema è accessibile per qualsiasi dipendente, fornitore e partner con account di lavoro. Questi account sono tutti gestiti insieme in un'unica grande directory.

Per quanto riguarda Azure AD B2C invece, abbiamo visto come sono supportati per gli utenti anche account per applicazioni locali o provenienti da provider di identità esterni come Facebook e LinkedIn, così come federazioni di fiducia indipendenti. Questi account sono gestiti attraverso la directory dell'applicazione e sono separati da qualsiasi directory esterna.

Prima di utilizzare qualsiasi servizio basato sul cloud, è utile avere una comprensione del modello di costo del servizio. Fortunatamente, per iniziare con una nuova app, Azure Active Directory B2C è molto conveniente e non comporterà alcun costo iniziale.

Infatti, Microsoft mette a disposizione oltre ai due tier premium del servizio anche un tier Free che offre una serie di funzionalità gratuite per aiutare le organizzazioni a gestire l'autenticazione degli utenti nelle loro applicazioni ed è particolarmente utile per startup o piccole imprese che vogliono testare e scalare il loro sistema di gestione delle identità prima di passare a un piano a pagamento.

Questo include fino a 50.000 utenti attivi mensili (MAU) senza costi aggiuntivi, consentendo alle aziende di iniziare a implementare soluzioni di identità scalabili e personalizzate. Nel livello gratuito, è possibile anche utilizzare funzionalità essenziali come l'autenticazione con identità social (es. Google, Facebook) e la personalizzazione base delle pagine di login e registrazione per adattarle al proprio brand, con la possibilità di modificare logo, colori e testi. Superata la soglia gratuita di 50,000 MAU (Monthly Active Users, l’unità utilizzata per calcolare i prezzi del servizio), si applicano però costi per utente attivo mensile aggiuntivo.

Per quanto riguarda i due tier Premium (denominati P1 e P2), il primo include tutte le caratteristiche del livello Free, aggiungendo il supporto per l'MFA avanzata (come SMS o chiamate telefoniche), Azure AD Identity Protection e l'accesso condizionale, che permette di definire regole basate su rischi per migliorare la sicurezza degli accessi. Inoltre, offre funzionalità di reporting avanzato e la possibilità di integrare applicazioni on-premise, rendendolo adatto per organizzazioni che necessitano di un livello superiore di controllo sugli accessi.

Il piano Premium P2 estende ulteriormente le capacità del P1 con strumenti avanzati per la gestione delle identità privilegiate (Privileged Identity Management, PIM) e una protezione più sofisticata attraverso Azure AD Identity Protection, che include il rilevamento delle minacce e la gestione del rischio. Questo piano è pensato per organizzazioni che necessitano di un alto livello di governance, con controlli più granulari per la gestione degli accessi e la prevenzione di eventuali minacce.

Ci sono anche altri fattori che possono influenzare il prezzo e comportare riduzioni o costi aggiuntivi:

La sicurezza delle proprie infrastrutture digitali non riguarda esclusivamente la protezione dei propri dati e impiegati, ma anche la corretta amministrazione e protezione delle informazioni dei propri clienti attraverso strumenti di gestione delle identità che facilitino registrazioni e accessi e offrano ai propri clienti e utenti esperienze di accesso personalizzate e sicure.

Se si necessita di una soluzione che permetta agli utenti finali delle nostre applicazioni di registrarsi autonomamente, modificare il proprio profilo o effettuare accessi multi-organizzativi, Azure B2C potrebbe essere la risposta ai vostri problemi ed essere la scelta ideale quando si ha bisogno di un branding personalizzato nei processi di accesso/registrazione di un'applicazione o di un sito web.

Non resta dunque altro da fare che invitarvi a provare con il tier gratuito le potenzialità del servizio e lasciare che le qualità di B2C parlino da sole per capire se è davvero la scelta giusta per le vostre esigenze.

Azure AD B2C è un servizio di Microsoft progettato per gestire le identità e gli accessi degli utenti esterni di un’organizzazione, come clienti e partner. La piattaforma consente di implementare esperienze di accesso sicure e personalizzate per le applicazioni web e mobili, utilizzando una varietà di metodi di autenticazione e offrendo al contempo ampie possibilità di personalizzazione.

La differenza principale risiede nel tipo di utenti e negli obiettivi. Azure B2B è una funzionalità di Azure Active Directory pensata per consentire l’accesso condiviso alle risorse aziendali da parte di dipendenti e partner. Al contrario, Azure B2C è un servizio separato che gestisce le identità dei clienti finali, permettendo loro di accedere alle applicazioni personalizzate dell’organizzazione. Inoltre, in B2B le identità vengono gestite nella stessa directory, mentre in B2C ogni tenant è isolato.

No, anche se Azure B2C si basa sulla stessa tecnologia di Azure AD, è un servizio autonomo e separato. Non condivide automaticamente utenti o risorse con la directory aziendale, a meno che non vengano configurate federazioni o integrazioni specifiche.

Azure B2C consente di autenticare gli utenti attraverso diversi metodi, tra cui account locali con username e password, account social come quelli di Google o Facebook, identità aziendali federate, autenticazione a più fattori con codici o app dedicate, metodi senza password come OTP o link magici, credenziali estese con smart card e certificati, oltre alla possibilità di usare criteri personalizzati avanzati definiti in XML.

Un tenant è un’istanza isolata di directory utilizzata per gestire identità e autorizzazioni. In Azure B2C, ogni tenant è indipendente dagli altri e non condivide dati o risorse, fungendo da spazio dedicato in cui gestire le identità dei clienti di un’organizzazione.

CIAM sta per Customer Identity and Access Management. Indica l’insieme di tecnologie e pratiche usate dalle aziende per proteggere le informazioni personali dei clienti e offrire loro un accesso sicuro e agevole ai servizi digitali. Un sistema CIAM efficace aumenta la sicurezza, migliora l’esperienza utente e garantisce la conformità alle normative sulla protezione dei dati.

Gli user flow sono processi predefiniti che determinano il comportamento delle interazioni degli utenti con il sistema di autenticazione, come la registrazione o il recupero della password. Sono configurabili dal portale Azure e possono essere personalizzati in termini di campi da raccogliere, stile grafico e azioni successive. Se le esigenze sono più complesse, è possibile adottare criteri personalizzati.

Sì, Azure B2C consente il Single Sign-On, permettendo agli utenti di autenticarsi una sola volta per accedere a più applicazioni collegate. Questo migliora l’esperienza dell’utente, riduce il numero di credenziali da ricordare e contribuisce a rafforzare la sicurezza complessiva.

Azure B2C prevede un modello di pricing basato sul numero di utenti attivi mensili. Esiste un tier gratuito che include fino a 50.000 utenti attivi al mese e funzionalità di base come l’autenticazione social. I piani Premium P1 e P2 aggiungono funzionalità avanzate come MFA con SMS o chiamate, protezione dell’identità, accesso condizionale e gestione delle identità privilegiate. I costi possono variare anche in base all’uso di policy personalizzate o metodi di MFA che comportano un consumo maggiore di risorse.

Sì, grazie al tier gratuito che include un volume generoso di utenti mensili e funzionalità essenziali, Azure B2C rappresenta una soluzione scalabile e conveniente anche per startup e piccole imprese che vogliono testare o avviare un sistema sicuro di gestione delle identità.

Il team Infra & Security è verticale sulla gestione ed evoluzione dei tenant Microsoft Azure dei nostri clienti. Oltre a configurare e gestire il tenant, si occupa della creazione dei deployment applicativi tramite le pipelines di DevOps, monitora e gestisce tutti gli aspetti di sicurezza del tenant, supportando i Security Operations Centers (SOC).