La democratizzazione della Business Intelligence ha portato una rivoluzione senza precedenti nel modo in cui le organizzazioni accedono e utilizzano i dati. Oggi, manager di ogni livello, analisti di business e persino operatori di prima linea possono esplorare dashboard interattive, creare report personalizzati e prendere decisioni data-driven in tempo reale. Ma questa accessibilità diffusa porta con sé una sfida fondamentale: come garantire che ogni utente veda solo i dati che ha il diritto di vedere, senza compromettere la fluidità dell'esperienza utente o moltiplicare all'infinito il numero di report da mantenere? Immaginiamo uno scenario tipico: un'azienda multinazionale con centinaia di venditori distribuiti in diverse regioni, ognuno dei quali deve accedere ai propri dati di vendita ma non a quelli dei colleghi. O un ospedale dove medici, infermieri e amministratori necessitano di livelli diversi di accesso alle informazioni dei pazienti. Senza un meccanismo robusto di controllo degli accessi, le organizzazioni si trovano di fronte a un dilemma impossibile: rinunciare alla condivisione dei dati o rischiare violazioni della privacy e della compliance. La sicurezza a livello di riga (Row-Level Security o RLS) in Power BI rappresenta la risposta elegante e scalabile a questa sfida. Non si tratta semplicemente di un meccanismo di filtraggio, ma di un paradigma completo che permette di costruire soluzioni di Business Intelligence veramente enterprise, dove la sicurezza è integrata nel tessuto stesso della soluzione anziché essere un ripensamento aggiunto successivamente.

La sicurezza a livello di riga (RLS) in Power BI è un meccanismo che permette di limitare l'accesso ai dati a livello granulare, filtrando automaticamente le righe che ogni utente può visualizzare basandosi sulla sua identità e sui ruoli assegnati. A differenza degli approcci tradizionali che richiedono la creazione di report separati per ogni gruppo di utenti o l'implementazione di complesse logiche applicative, RLS opera direttamente a livello del modello semantico, garantendo che i filtri di sicurezza vengano applicati consistentemente attraverso tutti i report, dashboard e visualizzazioni che utilizzano quel modello.

La vera potenza di RLS emerge quando consideriamo la scala e la complessità delle moderne implementazioni di Business Intelligence. In un'organizzazione con migliaia di utenti e decine di dimensioni di sicurezza diverse, l'approccio tradizionale di creare report separati diventa rapidamente insostenibile. RLS permette di mantenere un singolo modello di dati e un singolo set di report che si adattano automaticamente all'utente che li sta visualizzando. Questo non solo riduce drasticamente il carico di manutenzione ma garantisce anche consistenza nei calcoli, nelle metriche e nelle visualizzazioni attraverso l'intera organizzazione.

L'implementazione di RLS in Power BI va oltre la semplice sicurezza dei dati. Diventa un enabler per scenari di business sofisticati come multi-tenancy in soluzioni SaaS, dove un singolo report può servire centinaia di clienti diversi, ognuno vedendo esclusivamente i propri dati. O per implementazioni di benchmarking competitivo dove ogni partecipante può vedere i propri dati dettagliati ma solo aggregati anonimi per i competitor. La flessibilità di RLS trasforma Power BI da strumento di reporting a piattaforma di Business Intelligence veramente enterprise.

Il funzionamento di RLS in Power BI si basa su un'architettura multi-livello che inizia dalla definizione dei ruoli nel modello di dati e si estende attraverso il servizio Power BI fino all'esperienza utente finale. Quando un utente accede a un report, Power BI identifica automaticamente l'utente attraverso il suo User Principal Name (UPN), determina i ruoli a cui è assegnato e applica i filtri DAX associati a quei ruoli prima di eseguire qualsiasi query sui dati. Questo processo avviene in modo completamente trasparente per l'utente, che vede semplicemente i dati a cui ha accesso senza alcuna indicazione dei filtri applicati.

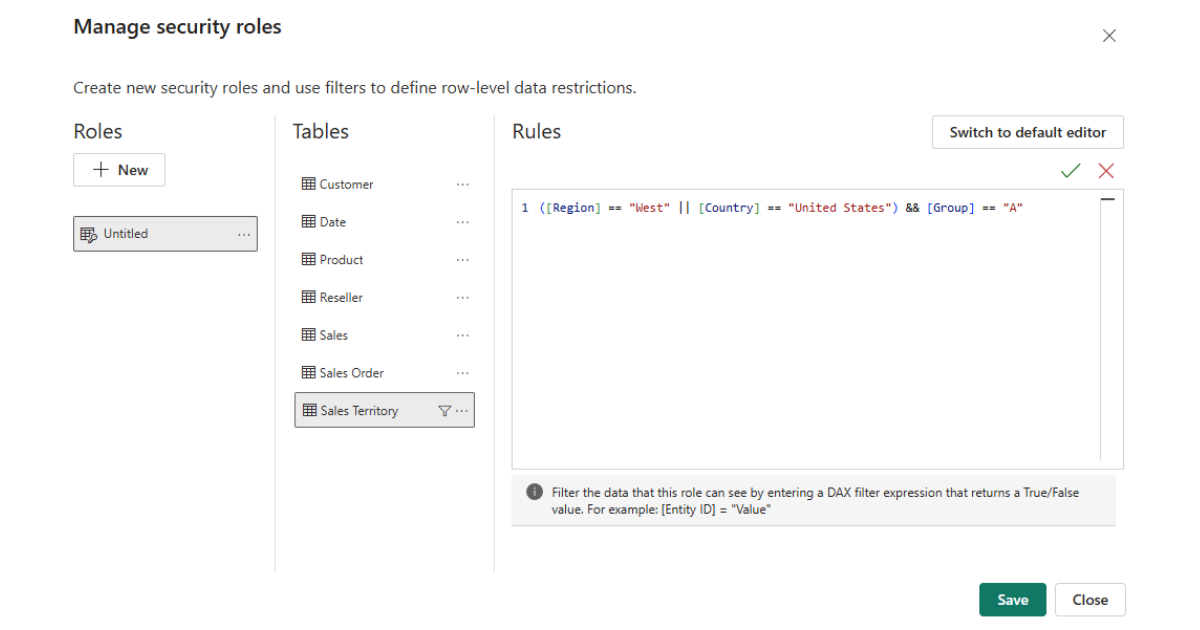

La definizione dei ruoli avviene in Power BI Desktop attraverso un'interfaccia intuitiva che permette di creare regole di filtraggio utilizzando sia un editor visuale che espressioni DAX. Ogni ruolo consiste in una o più regole che definiscono quali righe di quali tabelle sono visibili agli utenti assegnati a quel ruolo. Queste regole possono essere semplici filtri statici come [Region] = "Europe" o complesse espressioni dinamiche che utilizzano funzioni come USERNAME() o USERPRINCIPALNAME() per adattarsi all'identità dell'utente corrente. La possibilità di utilizzare l'intero linguaggio DAX per definire le regole di sicurezza offre una flessibilità praticamente illimitata nella modellazione di scenari di sicurezza complessi.

L'applicazione di RLS nel servizio Power BI avviene attraverso l'assegnazione di utenti e gruppi di sicurezza ai ruoli definiti nel modello. Questa separazione tra definizione delle regole e assegnazione degli utenti permette una gestione flessibile dove i data modeler possono concentrarsi sulla logica di sicurezza mentre gli amministratori gestiscono l'assegnazione degli utenti. Il supporto per gruppi di sicurezza Microsoft Entra ID (precedentemente Azure AD) significa che RLS può integrarsi perfettamente con l'infrastruttura di identity management esistente dell'organizzazione, ereditando automaticamente cambiamenti organizzativi, nuove assunzioni e cessazioni senza intervento manuale.

Quando una query viene eseguita su un modello con RLS abilitato, Power BI inietta automaticamente i filtri di sicurezza nella query DAX prima dell'esecuzione. Questo avviene a un livello molto basso nel motore di elaborazione, garantendo che non ci sia modo per un utente di aggirare i filtri attraverso manipolazione delle query o delle visualizzazioni. I filtri RLS vengono applicati come predicati aggiuntivi che si propagano attraverso le relazioni del modello, influenzando non solo le tabelle direttamente filtrate ma anche tutte le tabelle correlate attraverso le relazioni attive.

L'impatto sulle performance di RLS dipende dalla complessità delle regole e dalla struttura del modello. Filtri semplici su tabelle dimensionali hanno generalmente un impatto minimo, mentre regole complesse che coinvolgono multiple tabelle o calcoli dinamici possono influenzare significativamente i tempi di risposta. La best practice è di applicare i filtri RLS principalmente sulle tabelle dimensionali piuttosto che sulle tabelle dei fatti, sfruttando la propagazione automatica attraverso le relazioni per filtrare efficacemente i dati. Questo approccio non solo migliora le performance ma rende anche il modello di sicurezza più manutenibile e comprensibile.

La gestione della cache in presenza di RLS presenta sfide uniche. Power BI mantiene cache separate per ogni combinazione unica di ruoli di sicurezza, il che significa che in scenari con molti ruoli diversi, l'efficacia della cache può essere ridotta. Tecniche come l'aggregazione dei dati a livelli appropriati e l'uso strategico di tabelle di aggregazione possono mitigare questi impatti, permettendo di mantenere performance ottimali anche in presenza di complessi requisiti di sicurezza.

L'implementazione di RLS in Power BI può seguire due paradigmi principali: sicurezza statica e sicurezza dinamica, ognuno con i propri vantaggi e casi d'uso ottimali. La sicurezza statica utilizza valori fissi nelle regole DAX per definire l'accesso ai dati. Per esempio, un ruolo "Sales Europe" potrebbe avere una regola [Territory] = "Europe" che garantisce l'accesso solo ai dati europei. Questo approccio è semplice da implementare e comprendere, rendendolo ideale per organizzazioni con strutture di sicurezza relativamente stabili e un numero limitato di combinazioni di accesso.

La sicurezza dinamica, d'altra parte, utilizza funzioni DAX come USERNAME() o USERPRINCIPALNAME() per adattare i filtri basandosi sull'identità dell'utente corrente. Invece di creare un ruolo per ogni territorio di vendita, si può creare un singolo ruolo con una regola come [SalesPersonEmail] = USERPRINCIPALNAME() che automaticamente filtra i dati basandosi sull'email dell'utente connesso. Questo approccio scala magnificamente per scenari con centinaia o migliaia di utenti, dove la manutenzione di ruoli statici individuali sarebbe proibitiva. La sicurezza dinamica richiede però una progettazione attenta del modello di dati, includendo tabelle di sicurezza che mappano gli utenti alle loro autorizzazioni.

La scelta tra sicurezza statica e dinamica non è sempre binaria. Molte implementazioni enterprise utilizzano un approccio ibrido che combina elementi di entrambi. Per esempio, ruoli statici potrebbero definire l'accesso a livello di dipartimento o regione, mentre regole dinamiche all'interno di questi ruoli filtrano ulteriormente i dati basandosi sull'identità specifica dell'utente. Questo approccio offre il meglio di entrambi i mondi: la semplicità e prevedibilità della sicurezza statica per le divisioni di alto livello, combinata con la scalabilità e granularità della sicurezza dinamica per il filtraggio fine.

Sviluppiamo soluzioni basate sull'intelligenza artificiale, con un'attenzione particolare alle moderne tecnologie per la gestione delle informazioni. Lavoriamo su progetti che applicano RAG, Machine Learning ed elaborazione del linguaggio naturale per migliorare produttività, customer experience e analisi dei dati in qualunque settore.

I nostri servizi includono progettazione e implementazione di architetture RLS complesse per Power BI, migrazione da soluzioni di reporting legacy a Power BI con sicurezza integrata, ottimizzazione delle performance per modelli con RLS, audit e compliance per implementazioni di Business Intelligence, sviluppo di soluzioni multi-tenant con Power BI Embedded, formazione e supporto su best practice di sicurezza in Power BI.

Affidati alla nostra esperienza per rendere più intelligente la tua azienda.

Abbiamo creato il team Infra&Security, verticale sul cloud Azure, per rispondere alle esigenze dei clienti che ci coinvolgono nelle decisioni tecniche e strategiche. Oltre a configurare e gestire il loro tenant, ci occupiamo di:

Con Dev4Side, hai un partner affidabile in grado di supportarti sull'intero ecosistema applicativo di Microsoft.

L'implementazione di RLS in contesti enterprise richiede spesso l'applicazione di pattern sofisticati che vanno oltre i semplici filtri per utente o ruolo. Uno dei pattern più potenti è la gerarchia di sicurezza, dove i manager possono vedere i dati dei loro subordinati diretti e indiretti. Questo richiede la modellazione di una tabella di sicurezza che cattura la struttura organizzativa e l'uso di funzioni DAX ricorsive come PATH e PATHCONTAINS per navigare la gerarchia. La complessità aumenta quando si considerano scenari come manager ad interim, team cross-funzionali o strutture matriciali dove un dipendente può riportare a multiple linee di management.

La gestione di eccezioni e override rappresenta un'altra sfida comune nelle implementazioni enterprise. Mentre la maggior parte degli utenti segue regole di sicurezza standard, ci sono sempre casi speciali: l'executive che necessita accesso completo per presentazioni strategiche, l'auditor che deve vedere dati normalmente riservati, o il consulente esterno con accesso temporaneo limitato. Implementare questi scenari richiede un design attento che bilanci flessibilità e manutenibilità. Un approccio efficace è l'uso di tabelle di eccezioni che possono override le regole standard, permettendo gestione granulare senza complicare eccessivamente la logica di base.

Il multi-tenancy in soluzioni SaaS o per service provider presenta requisiti unici dove la segregazione dei dati tra tenant deve essere assoluta e verificabile. In questi scenari, RLS diventa parte critica dell'architettura di sicurezza, spesso combinata con row-level security a livello di database e segregazione fisica dei dati per tenant critici. La progettazione deve considerare non solo la sicurezza corrente ma anche la scalabilità futura, la possibilità di migrazioni di dati tra tenant, e requisiti di audit e compliance che possono variare per tenant. Pattern come il "tenant switcher" permettono a utenti autorizzati di cambiare contesto tra tenant mantenendo tracciabilità completa degli accessi.

La validazione di implementazioni RLS complesse rappresenta una sfida significativa che richiede approcci sistematici e tool appropriati. Power BI Desktop offre la funzionalità "View as Role" che permette di testare come i dati appaiono per diversi ruoli durante lo sviluppo. Tuttavia, in scenari con sicurezza dinamica, questo testing locale ha limitazioni poiché le funzioni USERNAME() e USERPRINCIPALNAME() non restituiscono valori realistici nell'ambiente di sviluppo. È essenziale quindi avere un ambiente di test nel servizio Power BI dove si possono validare scenari realistici con utenti di test rappresentativi di ogni categoria di accesso.

Il servizio Power BI estende le capacità di testing con la funzionalità "Test as role" che permette agli amministratori di visualizzare esattamente cosa vede un utente specifico o una combinazione di ruoli. Questa funzionalità è critica per validare scenari complessi dove un utente può appartenere a multipli ruoli e le regole si combinano in modi non ovvi. La creazione di test suite automatizzate utilizzando le API di Power BI e strumenti come Power BI REST API o PowerShell permette di validare sistematicamente che ogni combinazione di utente e ruolo produca i risultati attesi, essenziale per mantenere la fiducia nella sicurezza del sistema.

La documentazione e la governance delle implementazioni RLS sono spesso trascurate ma critiche per il successo a lungo termine. Mantenere una matrice di sicurezza che documenta chi può vedere cosa e perché, insieme a procedure di test e validazione, è essenziale per audit, troubleshooting e onboarding di nuovi amministratori. Tools come DAX Studio possono essere utilizzati per analizzare e documentare le query generate con diversi contesti di sicurezza, fornendo insight su performance e correttezza dell'implementazione.

RLS in Power BI non opera in isolamento ma si integra profondamente con l'intero ecosistema di sicurezza Microsoft. L'integrazione con Microsoft Entra ID (precedentemente Azure Active Directory) permette di sfruttare l'infrastruttura di identity management esistente, sincronizzando automaticamente gruppi di sicurezza, attributi utente e strutture organizzative. Questo significa che cambiamenti nell'organizzazione, come promozioni, trasferimenti o nuove assunzioni, si riflettono automaticamente nell'accesso ai dati senza intervento manuale sui report Power BI.

L'integrazione con Power BI Embedded apre scenari completamente nuovi dove RLS diventa parte dell'architettura di applicazioni custom. In questi scenari, l'applicazione host genera token di embed che includono l'effective identity dell'utente, permettendo di applicare RLS anche per utenti che non hanno account Power BI. Questo è particolarmente potente per scenari B2C dove clienti esterni accedono a dashboard personalizzate attraverso portali web. La gestione delle identità in questi scenari richiede careful design per bilanciare sicurezza, performance e costi di licenza.

L'evoluzione della sicurezza in Power BI sta seguendo trend più ampi nell'industria verso zero trust architecture e privacy-preserving analytics. Microsoft sta investendo pesantemente in capacità che permettono di applicare sicurezza non solo a livello di riga ma anche a livello di colonna (Object-Level Security) e persino a livello di singole celle, permettendo scenari come data masking dinamico dove utenti diversi vedono diversi livelli di dettaglio per lo stesso dato. L'integrazione con Microsoft Purview per data governance e compliance automatizzata promette di semplificare la gestione della sicurezza in ambienti complessi.

L'intelligenza artificiale sta trasformando come pensiamo alla sicurezza dei dati. Copilot in Power BI deve rispettare RLS quando genera insight o risponde a domande in linguaggio naturale, creando sfide uniche nel bilanciare utilità e sicurezza. Future evoluzioni potrebbero includere AI-driven security recommendations che analizzano pattern di accesso e suggeriscono ottimizzazioni alle regole RLS, o anomaly detection che identifica potenziali violazioni di sicurezza basandosi su pattern di utilizzo inusuali.

La crescente importanza della privacy dei dati, guidata da regolamentazioni come GDPR e CCPA, sta spingendo verso nuove capacità come differential privacy e federated analytics. Questi approcci permettono di derivare insight da dati sensibili senza esporre i dati sottostanti, complementando RLS tradizionale con layer aggiuntivi di protezione. L'integrazione di queste tecnologie in Power BI permetterà scenari come benchmarking competitivo dove le organizzazioni possono confrontare le proprie performance con aggregati di industria senza esporre dati individuali.

Il movimento verso data mesh e architetture decentralizzate presenta nuove sfide e opportunità per RLS. In un mondo dove i dati sono distribuiti attraverso domini e team, la sicurezza deve essere federata ma consistente. Power BI sta evolvendo per supportare questi scenari con concetti come delegated RLS e cross-workspace security policies che permettono di mantenere governance centralizzata mentre si abilita autonomia dei team.

La sicurezza a livello di riga è un meccanismo che limita l'accesso ai dati in Power BI filtrando automaticamente le righe che ogni utente può visualizzare basandosi sulla sua identità e ruoli assegnati. RLS opera a livello del modello semantico, garantendo che i filtri di sicurezza vengano applicati consistentemente attraverso tutti i report e dashboard che utilizzano quel modello, eliminando la necessità di creare report separati per diversi gruppi di utenti.

La sicurezza statica usa valori fissi nelle regole DAX (es. [Region] = "Europe"), richiedendo un ruolo separato per ogni combinazione di accesso. La sicurezza dinamica utilizza funzioni come USERNAME() o USERPRINCIPALNAME() per adattare i filtri all'utente corrente, permettendo a un singolo ruolo di servire migliaia di utenti. La scelta dipende dalla scala e complessità: statica per strutture semplici e stabili, dinamica per scenari con molti utenti o requisiti che cambiano frequentemente.

In Power BI Desktop, utilizzare "View as Role" dal ribbon Modeling per testare come i dati appaiono per diversi ruoli. Nel servizio Power BI, la funzionalità "Test as role" permette di validare combinazioni specifiche di ruoli e utenti. Per sicurezza dinamica, è essenziale testare nel servizio poiché le funzioni USERNAME() non funzionano realisticamente in Desktop. Creare utenti di test rappresentativi e documentare sistematicamente i test case per ogni scenario.

Sì, RLS può impattare le performance, specialmente con regole complesse o su grandi volumi di dati. L'impatto dipende da dove vengono applicati i filtri (meglio su dimensioni che su fatti), dalla complessità delle regole DAX e dal numero di ruoli diversi (che influenza l'efficacia della cache). Best practice includono: applicare filtri su tabelle dimensionali, evitare calcoli complessi nelle regole RLS, utilizzare aggregazioni dove appropriato e monitorare le performance con Performance Analyzer.

Certamente. RLS si combina comunemente con Object-Level Security (OLS) per nascondere colonne o tabelle intere, sicurezza a livello di workspace per controllo degli accessi ai report, e sicurezza a livello di app per distribuzione controllata. In scenari enterprise, RLS è spesso parte di un'architettura di sicurezza multi-livello che include sicurezza di rete, autenticazione multi-fattore e data encryption.

In Power BI Embedded, l'applicazione host genera embed token che includono l'effective identity dell'utente. Questa identità contiene username e ruoli che vengono applicati quando il report embedded viene visualizzato. Questo permette di implementare RLS per utenti che non hanno account Power BI, ideale per scenari B2C o portali esterni. L'applicazione host è responsabile di autenticare l'utente e determinare l'identità corretta da passare.

Con DirectQuery, RLS può essere definito sia in Power BI che nel database sorgente. Per Live Connection ad Analysis Services, RLS deve essere definito nel modello Analysis Services, non in Power BI. DirectQuery con Single Sign-On presenta limitazioni nel testing. È importante comprendere dove viene applicata la sicurezza e come le credenziali vengono passate per garantire che i filtri vengano applicati correttamente.

Quando un utente appartiene a multipli ruoli, Power BI combina le regole con logica OR, mostrando tutte le righe che qualsiasi ruolo permetterebbe di vedere. Questo è importante da considerare nel design: se un utente è sia "Sales Europe" che "Sales Asia", vedrà dati di entrambe le regioni. Per scenari che richiedono logica AND, è necessario progettare i ruoli appropriatamente o utilizzare sicurezza dinamica con tabelle di autorizzazione.

RLS filtra le righe ma non nasconde l'esistenza di dati aggregati. Gli utenti possono ancora vedere totali che includono dati filtrati in alcune visualizzazioni. Per nascondere completamente l'esistenza di dati, combinare RLS con careful design delle misure DAX, utilizzando funzioni come HASONEVALUE o ISFILTERED per controllare quando i totali vengono mostrati. In casi estremi, considerare modelli separati per diversi livelli di sicurezza.

La documentazione dovrebbe includere una matrice di sicurezza che mappa ruoli a permessi, diagrammi che mostrano come i filtri si propagano, test cases per ogni scenario di sicurezza e procedure per aggiungere nuovi utenti o modificare permessi. Utilizzare naming convention consistenti per ruoli, mantenere script di test automatizzati, implementare change management processes per modifiche alla sicurezza e considerare tool come DAX Studio per analizzare e documentare le regole. Regular security audits sono essenziali per garantire che l'implementazione rimanga allineata con i requisiti di business.

Il team Infra & Security è verticale sulla gestione ed evoluzione dei tenant Microsoft Azure dei nostri clienti. Oltre a configurare e gestire il tenant, si occupa della creazione dei deployment applicativi tramite le pipelines di DevOps, monitora e gestisce tutti gli aspetti di sicurezza del tenant, supportando i Security Operations Centers (SOC).