A luglio 2025, una vulnerabilità zero-day ha colpito centinaia di server SharePoint on-premises in tutto il mondo, consentendo il furto di chiavi crittografiche. In poche ore, l’exploit “ToolShell” ha messo a rischio la sicurezza di molte organizzazioni. Dev4Side è stata tra le prime a intervenire. Grazie a un approccio proattivo e un framework di risposta automatizzata, abbiamo messo in sicurezza tutti i nostri clienti entro 24 ore. Ecco com’è andata.

L’ecosistema SharePoint è stato scosso da un attacco zero-day di portata globale, che prende il nome di ToolShell (CVE-2025-53770).

Questa vulnerabilità ha permesso a gruppi criminali di compromettere server SharePoint on-premises in tutto il mondo, sfruttando un semplice POST non autenticato per:

Il problema non ha quindi riguardato un singolo cliente, ma un’intera categoria di aziende ancora legate a infrastrutture SharePoint locali. Di conseguenza, le patch ufficiali non sono bastate, perché, senza una rotazione tempestiva delle machine key ASP.NET, gli attaccanti potevano mantenere l’accesso anche dopo l’aggiornamento.

In un attimo, molti dei nostri clienti si sono trovati a gestire una situazione ben oltre la loro portata:

Inoltre, diverse aziende utilizzavano versioni precedenti di SharePoint, come SharePoint 2013 e 2010, che non ricevono più aggiornamenti, essendo ormai fuori supporto.

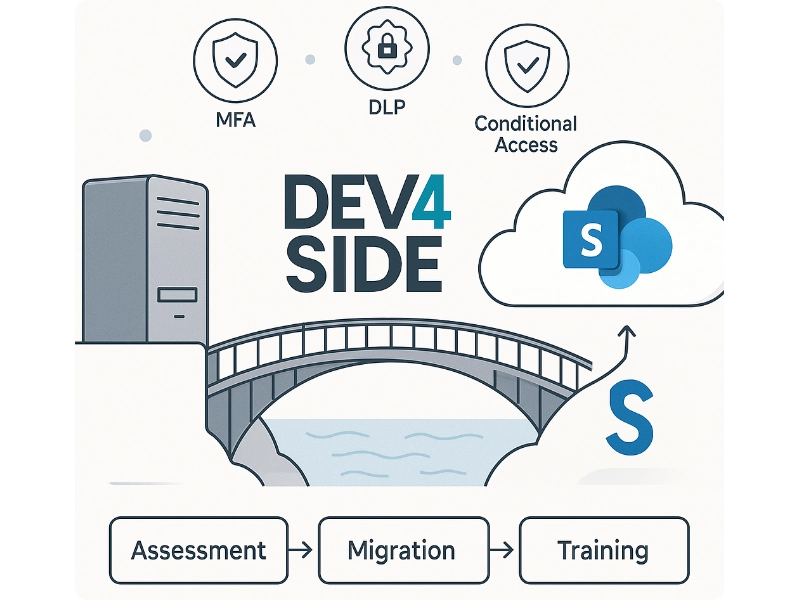

Per queste infrastrutture, l’unica soluzione consisteva nella migrazione verso SharePoint Online.

Nonostante la confusione generata tra aziende e dipartimenti IT, l’attacco ToolShell ha quindi messo subito in chiaro che la sicurezza degli ambienti SharePoint non dovrebbe più basarsi su modelli on-prem tradizionali.

ToolShell (CVE-2025-53770) è una vulnerabilità zero-day che di recente ha colpito le versioni on-premises di SharePoint 2016, 2019 e Subscription Edition, consentendo l’esecuzione di codice remoto senza autenticazione.

L’attacco ha fatto quindi leva su una richiesta manipolata verso una pagina interna di SharePoint (ToolPane.aspx), in grado di aggirare i controlli di sicurezza simulando un accesso legittimo.

Una volta entrato nel sistema, l’attaccante può:

Ma ciò che rende ToolShell pericoloso è la sua capacità di colpire qualsiasi server SharePoint esposto su internet, indipendentemente dalle configurazioni impostate o da eventuali errori da parte degli utenti.

In pratica, basta che il sistema sia online e non aggiornato per essere vulnerabile.

Il primo caso di attacco è stato rilevato il 7 luglio 2025.

In pochi giorni, l’exploit è stato pubblicato su GitHub e ha iniziato a diffondersi rapidamente.

Il 19 luglio, Microsoft ha confermato l’esistenza dell’attacco e ha assegnato le CVE ufficiali.

Tuttavia, solo il 21 luglio sono state rilasciate le patch di emergenza, quando ormai oltre 85 organizzazioni risultavano già compromesse.

Quando Microsoft ha confermato l’esistenza di ToolShell, il nostro team era già operativo. Grazie a un framework di risposta automatizzata e a una profonda conoscenza degli ambienti SharePoint, siamo riusciti a mettere in sicurezza tutti i nostri clienti in meno di 24 ore.

Il nostro intervento si è articolato in più fasi, coordinate da un playbook di emergenza collaudato:

Non ci siamo però fermati alla gestione dell’emergenza.

Abbiamo trasformato la crisi in opportunità, per accelerare la transizione verso un ambiente SharePoint più resiliente. Abbiamo quindi proposto a ogni cliente un percorso di migrazione verso SharePoint Online, articolato in tre fasi di supporto:

Proprio grazie al cloud, i nostri clienti oggi operano su una piattaforma più sicura, che ha portato a una riduzione del 42% sul costo totale di gestione dell’infrastruttura, con punte che in alcuni casi hanno superato il 90%.

E questo è stato solo il primo risultato degno di nota.

Ne parliamo meglio nella prossima sezione.

Pur ritrovandoci tutti in uno stato di emergenza generale, Dev4Side è riuscita a garantire ai clienti una protezione completa e tempestiva.

Mentre cresceva il numero di aziende compromesse al momento della disclosure pubblica, nessuna delle realtà da noi gestite ha subito violazioni.

Questo risultato è stato possibile grazie a un intervento metodico, che ha permesso di:

Ma altri importanti risultati sono emersi nel medio termine. Grazie al percorso di migrazione verso SharePoint Online, infatti, i nostri clienti hanno potuto:

Vediamo i dati raccolti su un’infrastruttura tipo (5 server, 5.000 utenti).

Il team Modern Work è specializzato nello sviluppo e nell'integrazione di soluzioni personalizzate all'interno dell'intero ecosistema Microsoft 365. Progettiamo applicazioni native per le piattaforme Microsoft e Azure e implementiamo processi aziendali pensati per massimizzare l'investimento in Microsoft 365.